La bataille des accès: Quel est la meilleure technologie en contrôle d'accès

Marek Chládek, 21. 02. 2023 | 6 min de lecture

Marek Chládek, 21. 02. 2023 | 6 min de lecture

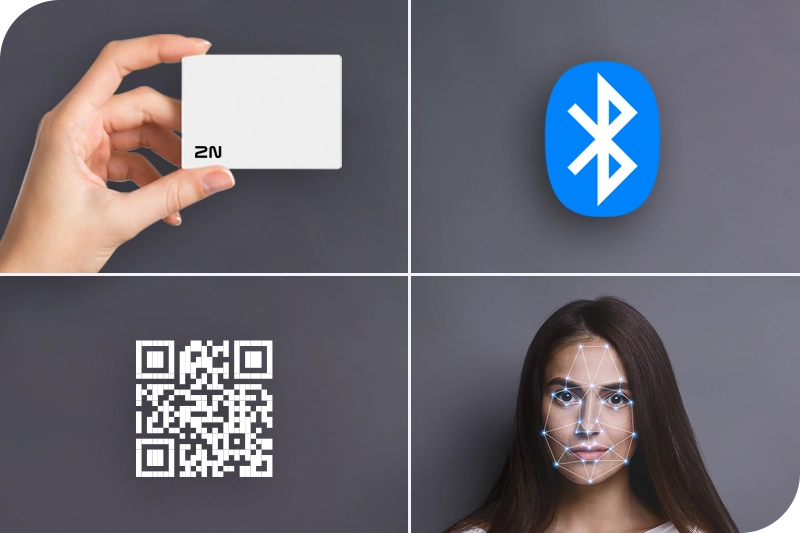

Vous travaillez sur un nouveau projet de contrôle d'accès et vous vous demandez quelle technologie choisir ? Il y a essentiellement six options, chacune avec ses propres avantages et inconvénients.

Passons-les en revue :

1. Le bon vieux RFID

Une technologie bien établie et toujours extrêmement populaire pour le contrôle d'accès porte . Il faudra un certain temps avant que les cartes en plastique et les badges ne soient détrônés comme l'option la plus populaire.

D'un autre côté, ils sont relativement bon marché et fiables et sont déjà utilisés par des millions de personnes à travers le monde.

Du côté moins positif, ils sont faciles à perdre, et les nouvelles cartes ne peuvent être distribuées qu'aux utilisateurs en personne. Ils peuvent également être coûteux à distribuer – et les types moins chers de cartes RFID (125 kHz) sont très faciles à contrefaire. Si vous souhaitez utiliser la technologie RFID dans votre prochain projet, assurez-vous de choisir des cartes RFID sécurisées qui, bien que plus coûteuses, sont plus difficiles à reproduire.

2. Le PIN

Le PIN n'a pas encore été jeté aux oubliettes, mais il a certainement dépassé son apogée. Aujourd'hui, il est le plus souvent utilisé comme solution de secours du contrôle d'accès, ou comme méthode de confirmation dans l'authentification à deux facteurs (c'est-à-dire RFID + PIN).

Récemment, il a également été largement utilisé pour un accès ponctuel ou limité dans le temps, soutenu par le fait qu'il peut également être facilement distribué par courrier électronique ou SMS : cela fournit un moyen pratique pour les non-résidents autorisés (tels que les nettoyeurs, les coursiers ou d'autres visiteurs) d'accéder aux bâtiments sans clé.

Cependant, il y a des problèmes de sécurité avec les codes PIN – ils sont faciles à transmettre à des personnes non autorisées, et il est très difficile de vérifier un utilisateur au point d'entrée.

3. L'empreinte digitale

Le contrôle d'accès par empreintes digitales semble être la méthode de contrôle d'accès la plus sûre et la plus pratique, car les utilisateurs n'ont rien à emporter avec eux et, bien sûr, il est très difficile de contrefaire une empreinte digitale.

Idéal, non ? Malheureusement, pas tout à fait. Le problème avec toute méthode d'accès biométrique est que vous stockez des informations très sensibles sur les utilisateurs, ce qui peut devenir très complexe d'un point de vue réglementaire – en particulier en Europe. Grâce au Règlement général sur la protection des données (RGPD), le traitement de données biométriques dans le but d'identifier de manière unique des personnes est strictement interdit. Il s'agit d'un domaine complexe et contesté, mais les régulateurs de certains pays ont rendu presque impossible l'utilisation du contrôle d'accès par empreintes digitales sur les lieux de travail : il est donc préférable de penser à d'autres options.

Gardez toujours les dernières informations. Inscrivez-vous à notre newsletter.

Gardez toujours les dernières informations. Inscrivez-vous à notre newsletter.

4. La reconnaissance faciale

Popularisée par la technologie des smartphones, la reconnaissance faciale est peut-être la méthode la plus pratique pour déverrouiller une porte. L'utilisateur s'approche simplement, la caméra reconnaît son visage, et on le laisse entrer.

Cependant, les problèmes réglementaires mentionnés à propos du contrôle d'accès par empreintes digitales sont un problème encore plus grave pour la technologie de reconnaissance faciale, les personnes en Europe ayant le droit de supprimer ou d‘« oublier » leurs informations personnellement identifiables.

De plus, bien que la technologie s'améliore, les systèmes de reconnaissance faciale peuvent encore être peu fiables. Souvent, une photo d'une personne autorisée suffit à la tromper. Certaines technologies de reconnaissance faciale ont également démontré un biais d'identification autour de la race et du sexe, et d'autres ont un problème avec le port de lunettes.

Par conséquent, si vous choisissez cette méthode d'accès, il sera important de donner aux critiques et aux tests une priorité plus élevée que vous ne le feriez normalement.

5. Les codes QR

Les codes QR sont une méthode moderne de contrôle d'accès qui est à la hausse. En effet, l'année dernière, le 2N OS 2.34 a donné à l'interphone 2N® IP Style la possibilité de lire les codes QR.

Les codes QR deviennent populaires pour diverses raisons, notamment en raison de l'essor du commerce électronique et de la croissance des modèles de travail flexibles. Semblable aux codes PIN, les codes QR sont faciles à distribuer à ceux qui ont besoin d'un accès ponctuel ou limité dans le temps – par exemple pour les coursiers, les nettoyeurs, les entrepreneurs et le personnel qui n'ont besoin d'accéder au bâtiment qu'une seule fois (ou à certains moments/jours seulement).

Contrairement aux codes PIN (qui peuvent être communiqués par le bouche-à-oreille uniquement), le niveau de sécurité des codes QR est très élevé. L'interphone vidéo 2N® IP Style, par exemple, prend en charge les codes QR contenant 10 à 15 chiffres. Cracker un code QR comme celui-ci prendrait – si vous aviez beaucoup de temps – théoriquement 115 740 jours !

L'inconvénient des codes QR est qu'ils ne sont pas très adaptés à un accès à long terme. Ils ne sont pas non plus l'option la plus pratique, car chaque fois que vous entrez dans le bâtiment, vous devez trouver votre téléphone et le code QR qui y est stocké. Une alternative est d'imprimer le code QR, mais cela réduit évidemment considérablement la sécurité de cette méthode.

6. Le contrôle d'accès mobile/Bluetooth

Le contrôle d'accès smartphone est la forme de contrôle d'accès qui connaît la croissance la plus rapide, principalement parce qu'elle est si pratique.

Il est également flexible, car il existe de nombreux modes de contrôle d'accès smartphone disponibles : appuyer sur un bouton dans l'application, mettre votre téléphone sur le lecteur, toucher simplement le lecteur et laisser votre téléphone dans votre poche. Vous pouvez même simuler le mode de reconnaissance faciale : la caméra capture le mouvement et, sur cette base, le lecteur lance le processus d'authentification et localise le smartphone autorisé ; s'il le trouve et le détecte en approche, il ouvrira la porte.

Le Bluetooth est-il sécurisé ?

Les utilisateurs gardent leurs téléphones plus étroitement que les cartes d'accès et sont moins susceptibles de les perdre ou de les oublier, il s'agit donc d'un avantage évident en matière de sécurité par rapport à la technologie RFID. En termes de technologie, certains des premiers systèmes de contrôle d'accès mobile avaient des problèmes d'ouverture de porte non désirée, mais WaveKey (la technologie de pointe 2N de contrôle d'accès identifiants mobile basée sur le Bluetooth ), par exemple, dispose d'un algorithme intelligent qui élimine complètement ce risque.

C'est une nouvelle technologie – est-ce que cela la rend chère ?

Plus maintenant. En fait, le contrôle d'accès mobile peut être assez bon marché si vous pouvez trouver une entreprise qui fournit gratuitement des identifiants d'accès Bluetooth. Le coût d'achat plus élevé d'un lecteur Bluetooth est alors facilement compensé par les économies réalisées sur les cartes en plastique. La distribution et le couplage sont également très simples.

Y a-t-il des inconvénients au contrôle d'accès identifiants mobile ?

Probablement un seul : l'utilisateur doit avoir une application, ce qui n'est pas un problème pour les employés ou les propriétaires qui ont besoin d'un accès régulier, mais ceci est moins adapté à un accès unique. C'est l'une des principales raisons pour laquelle 2N a mis à jour son système d'exploitation pour s'assurer que l'interphone vidéo 2N® IP Style peut lire les codes QR ainsi que prendre en charge WaveKey – car cela signifie que les clients peuvent avoir le meilleur des deux mondes.

Conclusion

Alors, quelle est la meilleure option ?

Nous pensons que, pour la plupart des projets, la combinaison idéale est la technologie Bluetooth pour ceux qui accèdent régulièrement au bâtiment et les codes QR pour un accès ponctuel/limité dans le temps. Cependant, comme toujours, cela dépendra du type de projet et des exigences exactes du client.

Vous ne savez toujours pas quelle méthode d'accès conviendrait le mieux à votre projet ? Veuillez nous contacter - nos équipes de vente ont une grande expérience et sont toujours à portée de main pour aider.