Qual è la miglior tecnologia di controllo accessi?

Marek Chládek, 21. 02. 2023 | 6 min leggere

Marek Chládek, 21. 02. 2023 | 6 min leggere

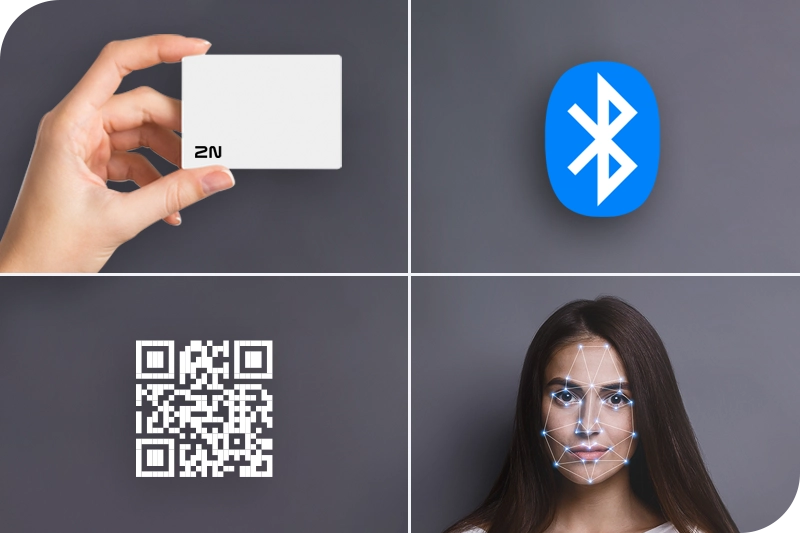

Stai lavorando a un nuovo progetto di controllo accessi e ti stai chiedendo quale tecnologia scegliere? Ci sono essenzialmente sei opzioni, ognuna con i propri vantaggi e svantaggi.

Esaminiamole:

1. Il buon vecchio lettore RFID

Una tecnologia consolidata e ancora molto diffusa per i sistemi di controllo accessi per porte. Ci vorrà ancora del tempo prima che le schede di plastica e i portachiavi vengano spodestati come opzione più popolare.

Il lato positivo è che sono relativamente economiche e affidabili e sono già utilizzate da milioni di persone in tutto il mondo.

Di contro, possono essere facilmente perdute e le nuove schede possono essere distribuite solo agli utenti di persona. Inoltre, la distribuzione può essere costosa e le schede RFID più economiche (125 kHz) sono molto facili da contraffare. Se vuoi utilizzare la tecnologia RFID nel tuo prossimo progetto, assicurati di scegliere schede RFID protette che, sebbene più costose, sono più difficili da replicare.

2. PIN

Il PIN non è ancora stato dimenticato, ma ha certamente superato il suo periodo di massimo splendore. Oggi è più comunemente usato come metodo di backup del controllo accessi o come metodo di conferma nell'autenticazione a due fattori (ad esempio, RFID + PIN).

Di recente è stato ampiamente utilizzato anche per accessi unici o limitati nel tempo, grazie al fatto che può essere facilmente distribuito via e-mail o SMS: ciò rappresenta un modo conveniente per i non residenti autorizzati (come addetti alle pulizie, corrieri o altri visitatori) di accedere agli edifici senza chiavi.

Tuttavia, i codici PIN presentano problemi di sicurezza: sono facili da trasmettere a persone non autorizzate ed è molto difficile controllare un utente al punto di ingresso.

3. Impronta digitale

Il controllo accessi con le impronte digitali sembra essere il metodo più sicuro e conveniente perché gli utenti non devono portare nulla con sé e, naturalmente, è molto difficile contraffare un'impronta digitale.

Ideale, vero? Sfortunatamente, non proprio. Il problema di qualsiasi metodo di accesso biometrico è la memorizzazione di informazioni molto sensibili sugli utenti, che può diventare molto complessa dal punto di vista normativo, soprattutto in Europa. Grazie al Regolamento generale sulla protezione dei dati (GDPR), il trattamento dei dati biometrici allo scopo di identificare in modo univoco le persone è severamente vietato. Si tratta di un settore complesso e controverso, ma in alcuni paesi le autorità di regolamentazione hanno reso quasi impossibile l'uso del controllo accessi tramite impronte digitali nei luoghi di lavoro: è quindi meglio pensare ad altre opzioni.

Per avere sempre le informazioni più recenti, iscrivetevi alla nostra newsletter.

Per avere sempre le informazioni più recenti, iscrivetevi alla nostra newsletter.

4. Riconoscimento facciale

Diffuso dalla tecnologia degli smartphone, il riconoscimento facciale è forse il metodo più comodo per aprire una porta. L'utente si avvicina, la telecamera riconosce il suo volto e lo fa entrare.

Tuttavia, i problemi normativi menzionati in merito al controllo accessi tramite impronte digitali rappresentano un problema ancora più serio per la tecnologia di riconoscimento facciale, in quanto in Europa le persone hanno il diritto di cancellare o "dimenticare" le proprie informazioni di identificazione personale.

Inoltre, sebbene la tecnologia stia migliorando, i sistemi di riconoscimento facciale possono ancora essere inaffidabili. Spesso basta una foto di una persona autorizzata per ingannarli. Alcune tecnologie di riconoscimento facciale hanno dimostrato pregiudizi nell'identificazione di razza e genere, mentre altre hanno problemi con le persone che indossano gli occhiali.

Di conseguenza, se scegli questo metodo, sarà importante dare alle recensioni e ai test una priorità più alta di quella che potresti avere normalmente.

5. Codici QR

I codici QR sono un sistema di controllo accessi moderno e il loro uso è in crescita. L'anno scorso, infatti, il sistema operativo 2N OS 2.34 ha conferito al citofono 2N® IP Style la capacità di leggere i codici QR.

I codici QR si stanno diffondendo per vari motivi, non ultimo l'aumento del commercio elettronico e la crescita di modelli di lavoro flessibili. Come i codici PIN, i codici QR sono facili da distribuire a coloro che necessitano un accesso unico o limitato nel tempo, ad esempio a corrieri, addetti alle pulizie, appaltatori e personale che deve accedere all'edificio una sola volta (o solo in determinati orari/giorni).

Al contrario dei codici PIN (che possono essere comunicati solo con il passaparola), il livello di sicurezza dei codici QR è molto elevato. Il videocitofono 2N® IP Style, ad esempio, supporta codici QR di 10-15 cifre. Per decifrare un codice QR come questo, se si avesse molto tempo a disposizione, ci vorrebbero teoricamente 115.740 giorni!

L'aspetto negativo dei codici QR è che non sono molto adatti per l'accesso a lungo termine. Inoltre, non sono l'opzione più comoda in circolazione, perché ogni volta che si entra nell'edificio è necessario trovare il proprio telefono e il codice QR in esso memorizzato. Un'alternativa è quella di stampare il codice QR, ma ciò ovviamente riduce notevolmente la sicurezza di questo metodo.

6. Bluetooth/controllo degli accessi (mobili)

Il controllo dell'accesso da telefono cellulare è la forma di controllo accessi in più rapida crescita, principalmente perché è davvero conveniente.

È anche flessibile perché sono disponibili diverse modalità di controllo dell'accesso da telefono cellulare : dalla pressione di un pulsante nell'app, all'appoggiare il telefono sul lettore, fino al semplice toccare il lettore e lasciare il telefono in tasca. È possibile anche simulare la modalità di riconoscimento facciale: la telecamera cattura il movimento e, in base a questo, il lettore avvia il processo di autenticazione e individua lo smartphone autorizzato; se lo trova e lo rileva in avvicinamento, apre la porta.

Il Bluetooth è sicuro?

Gli utenti custodiscono i loro telefoni più attentamente rispetto alle carte d'accesso ed è meno probabile che li perdano o li dimentichino, quindi questo è un evidente vantaggio in termini di sicurezza rispetto alla tecnologia RFID. In termini di tecnologia, alcuni dei primi sistemi di controllo degli accessi (mobili) presentavano problemi di apertura indesiderata delle porte, ma WaveKey (la tecnologia all'avanguardia di 2N per il controllo dell'accesso con credenziali mobili via Bluetooth), ad esempio, dispone di un algoritmo intelligente che elimina completamente questo rischio.

Si tratta di una nuova tecnologia: questo la rende costosa?

Non più. In effetti, il controllo degli accessi (mobili) può essere piuttosto economico se si riesce a trovare un'azienda che fornisce gratuitamente le credenziali di accesso via Bluetooth. Il costo d'acquisto più elevato di un lettore Bluetooth è facilmente compensato dal risparmio sulle schede di plastica. Anche la distribuzione e l'accoppiamento sono molto semplici.

Ci sono aspetti negativi del controllo dell'accesso con credenziali mobili?

Probabilmente uno solo: l'utente deve disporre di un'app, il che non è un problema per i dipendenti o i proprietari di casa che hanno bisogno di accedervi regolarmente, ma è meno adatto per un accesso una tantum. Questo è uno dei motivi principali per cui 2N ha aggiornato il suo sistema operativo per garantire che il videocitofono 2N® IP Style possa leggere i codici QR e supportare WaveKey, in quanto questa soluzione consente ai clienti di avere il meglio di entrambi i mondi.

Conclusione

Quindi, qual è l'opzione migliore?

Riteniamo che, per la maggior parte dei progetti, la combinazione ideale sia la tecnologia Bluetooth per chi accede regolarmente all'edificio e i codici QR per gli accessi una tantum/limitati nel tempo. Tuttavia, come sempre, la scelta dipende dal tipo di progetto e dalle esigenze specifiche del cliente.

Non sei ancora sicuro di quale sia il metodo di accesso più adatto al tuo progetto? Contattaci: il nostro team di vendita ha una grande esperienza ed è sempre a disposizione per aiutare.