Prodotti e applicazioni

Citofoni IP e controllo degli accessi IP

I nostri dispositivi basati su IP sono i componenti chiave delle soluzioni di controllo delle porte di ingresso e degli accessi. In che modo noi ci concentriamo sulla cybersecurity?

I nostri dispositivi basati su IP sono i componenti chiave delle soluzioni di controllo delle porte di ingresso e degli accessi. In che modo noi ci concentriamo sulla cybersecurity?

Sicurezza fisica

Nella maggior parte dei casi installiamo i citofoni all'esterno degli edifici. Le unità di accesso sono più idonee all'uso interno ma molti visitatori occasionali potrebbero utilizzarle durante il giorno. Il primo passo della cybersecurity è la sicurezza fisica dei nostri prodotti.

- Prodotti anti-vandalismo – disponibili in materiali robusti, come lega di alluminio o zinco con IP69K e IK10.

- Interruttore antimanomissione ottico o meccanico integrato – un'eventuale intrusione non autorizzata innesca i sensori che attivano gli allarmi e inviano e-mail con diverse immagini.

- Relè di sicurezza – migliora la sicurezza della porta di ingresso impedendo la manomissione del citofono e l'apertura dei blocchi con l'uso della forza. Va installato tra il citofono e il blocco.

Sicurezza di rete

La comunicazione sicura rappresenta la spina dorsale di ogni casa o azienda. Ci impegniamo a proteggere i dati dei clienti con funzionalità e protocolli integrati nei nostri dispositivi.

- HTTPS – la criptazione dei dati protegge la connessione tra browser web e server web nei dispositivi 2N contro possibili accessi non autorizzati e dati falsificati.

- IEEE 802.1x – stabilisce una connessione da punto a punto e impedisce l'accesso dalla porta LAN in caso di errata autenticazione, evitando così forzature della porta.

- SIPS – il protocollo codifica il contenuto dei messaggi SIP, impedendo l'abuso dei dati (attacco "man-in-the-middle") e identificando il furto.

- SRTP – il protocollo codifica i dati vocali, impedendo alle persone non autorizzate l'ascolto di qualsiasi comunicazione.

Sistemi di password intelligenti

Per aumentare la sicurezza del sito bisogna utilizzare una password forte e non condividerla con nessuno. 2N aiuta nella creazione di tale password.

- Controllo delle password deboli – funzione che verifica se un amministratore ha cambiato una password dopo il primo accesso. Controlla anche se la password è debole.

- Password criptata – le password sono salvate in forma criptata, impedendo agli hacker di ricavare i dati di accesso dalla configurazione.

Lettori protetti

- Ecco arrivata la transizione da tecnologie obsolete, facili da copiare, a tecnologie molto più sicure! Le unità di accesso 2N leggono le ID PAC (schede iClass HID con oggetto SIO).

Unità di risposta

Le unità di risposta sono un elemento indispensabile della comunicazione alla porta; ecco perché devono rispondere a requisiti di sicurezza ben saldi.

Le unità di risposta sono un elemento indispensabile della comunicazione alla porta; ecco perché devono rispondere a requisiti di sicurezza ben saldi.

Unità di risposta OS 2N: 2N® Indoor View, 2N® Indoor Compact e 2N® Indoor Talk

- Abbiamo già parlato della sicurezza della rete per i citofoni 2N (HTTPS, SIPS, ecc.). Ecco perché la comunicazione tra citofoni 2N e unità di risposta 2N è protetta.

- Dopo il primo accesso viene immediatamente richiesto agli utenti di cambiare la password predefinita con una password forte.

Unità di risposta Android: 2N® Indoor Touch 2.0

- HTTPS – utilizzato nei prodotti 2N con OS, questo protocollo è anche applicato ai nostri prodotti basati su Android.

- TLS 1.2 – comunicazione criptata e sicura tra 2N® Indoor Touch 2.0 e cloud My2N.

- Politiche sugli account – i diversi livelli di autorizzazione limitano la possibilità di modifica delle impostazioni di sicurezza chiave. I privilegi di accesso degli utenti sono limitati solo alle modifiche necessarie nelle impostazioni. I diritti dell'amministratore sono ampliati.

- Discovery Protocol criptato – protocollo di rete criptato per la pubblicità e i servizi Discovery della rete.

- Accesso all'API web – protetto da password amministratore.

Unità di risposta Android/iOS: 2N® Mobile Video

- Una parte della piattaforma sicura del cloud My2N.

- Versioni aggiornate di Android e iOS – sono supportate sole le ultime versioni di iOS e Android. Questo assicura che vengano installati i più recenti aggiornamenti sulla sicurezza (iOS 12 o successivi, Android 6 o successivi).

2N® Mobile Key e lettori Bluetooth (controllo dell'accesso da telefono cellulare)

L'app 2N® Mobile Key e i nostri lettori Bluetooth consentono agli utenti di entrare negli edifici utilizzando solo il telefono cellulare. Vale a dire che le credenziali mobili devono essere protette contro abusi.

L'app 2N® Mobile Key e i nostri lettori Bluetooth consentono agli utenti di entrare negli edifici utilizzando solo il telefono cellulare. Vale a dire che le credenziali mobili devono essere protette contro abusi.

- Criptazione di livello governativo – comunicazione Bluetooth mediante il nostro canale sicuro utilizzando RSA-1024 per lo scambio della chiave e AES-128 per la successiva comunicazione.

- La durata della validità del codice di accoppiamento iniziale può essere impostata dall'amministratore del sistema, a partire da soli 10 minuti.

- Impostazione della distanza massima per la comunicazione Bluetooth con i dispositivi, a partire da 50 cm.

- Autenticazione multi-fattore – agli utenti può essere richiesto di combinare le loro credenziali Bluetooth con altri tipi di credenziali, come una scheda RFID o un codice PIN mediante una tastiera in-app.

- Se si perde lo smartphone, gli amministratori possono cancellare velocemente i diritti di accesso utilizzando l'interfaccia web del lettore o 2N® Access Commander. Entrambi sono criptati.

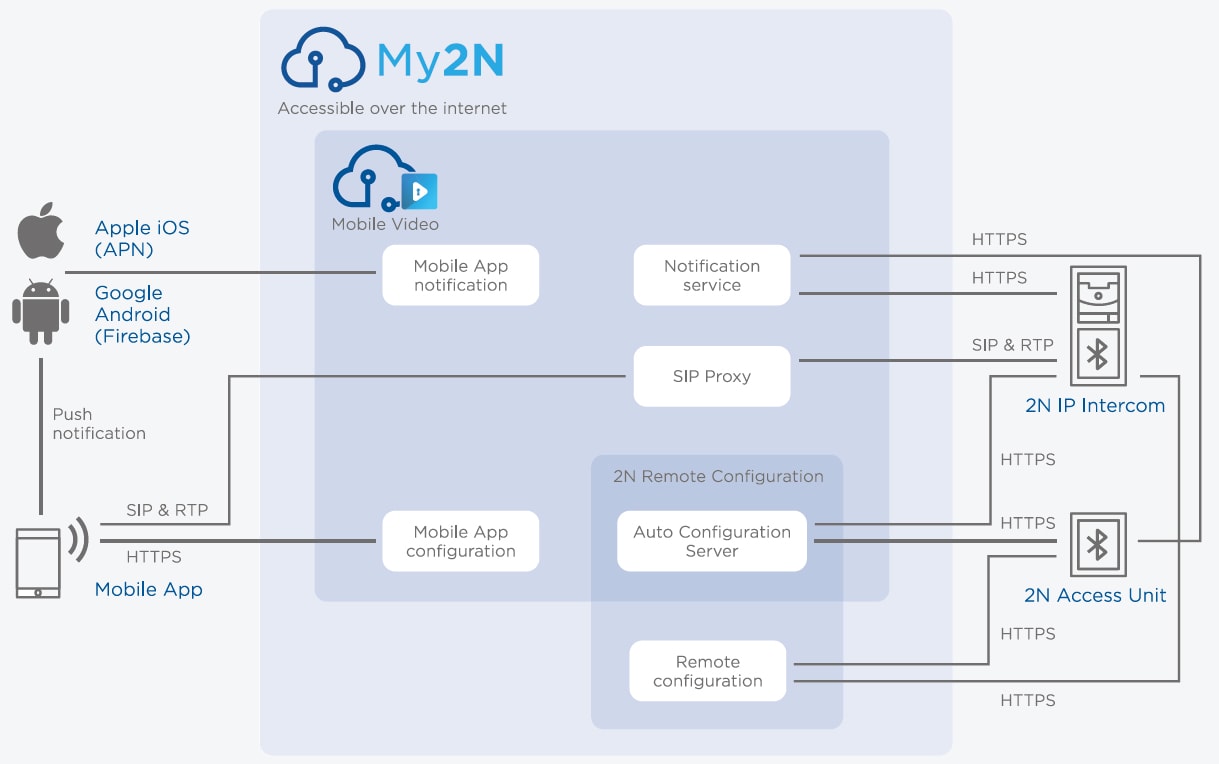

La piattaforma di gestione My2N

My2N è una piattaforma basata su un cloud affidabile che consente agli amministratori di gestire da remoto installazioni, prodotti e servizi, risparmiando sui costi di manutenzione e di spostamento. La piattaforma My2N fornisce servizi che richiedono molteplici interfacce di comunicazione tra le componenti del cloud My2N e i dispositivi 2N. Sono tutti descritti nel seguente schema.

Per ulteriori informazioni, visitate la pagina sulla sicurezza di My2N.

2N® Access Commander

2N® Access Commander è un software per il controllo professionale degli accessi. È concepito in modo da proteggere gli edifici e le persone che vivono e lavorano all'interno. Il software in origine include funzionalità quali gestione dei visitatori, controllo degli accessi in ascensore, registri delle videocamere, anti-passback e REST API open.

- Viene eseguito su una distribuzione Debian sicura di Linux, con il server web Apache, ed è integrato nella tecnologia .NET.

- HTTPS è utilizzato per la comunicazione sicura tra server e client.

- Lo stesso livello di criptazione di TLS 1.2 è utilizzato anche per la comunicazione tra il server e i dispositivi collegati (citofoni IP 2N e unità di accesso) con altre funzionalità di 2N® Access Commander (comunicazione mediante e-mail, LDAP sync o REST API).

- Sono disponibili diversi ruoli utente, che attribuiscono agli utenti diritti limitati solo per alcune attività corrispondenti al loro ruolo.

- Dopo il primo accesso viene immediatamente richiesto all'amministratore di cambiare la password predefinita con una password forte.

- L'amministratore può definire le proprie politiche di conservazione per i diversi tipi di registri. Al di fuori di queste politiche di conservazione non vengono gestiti altri registri.

- Fornisce la possibilità di aggiornare in blocco il firmware dei dispositivi collegati, contribuendo ad assicurare che essi possano trarre vantaggio dagli ultimi aggiornamenti con il grado sicurezza più elevato possibile.